Пандемия новой коронавирусной инфекции COVID-19 уже оказала беспрецедентное влияние на различные области человеческой жизнедеятельности, в том числе на ее современный технологический уклад.

В начале текущего года Всемирный экономический форум назвал несколько футуристических сценариев развития мировой экономики. Среди глобальных негативных факторов были отмечены как трудности здравоохранения, так и вызовы кибербезопасности. В данной статье мы рассмотрим корреляцию указанных факторов в условиях пандемии коронавируса.

Апробация в рамках победы над эпидемией в Китае приложений облачных, супер и когнитивных вычислений, смарт-слияния сенсорных сетей, квадрокоптеров, персональных гаджетов и смартфонов, цифровых биологических и санитарных двойников продемонстрировала эффективность информационных технологий и робототехники IV промышленной революции. Также примечательным стало повышенное внимание к коронавирусу в информационном и киберпространстве, что неизбежно обозначило проблемные вопросы кибербезопасности информационных систем всех уровней — от персонального до международного.

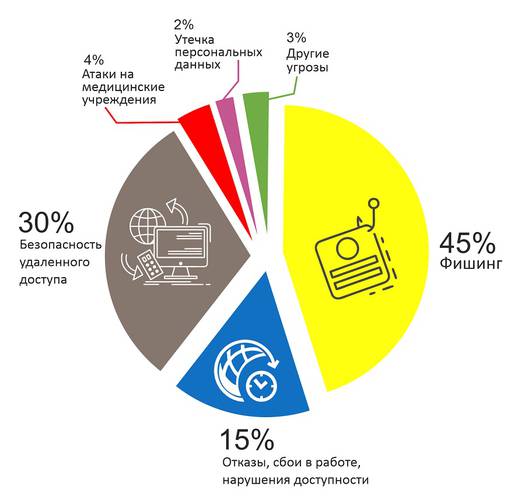

Актуальность проблематики информационной безопасности обусловлена синергетическим эффектом, главным образом определяемым двумя факторами (рис 1):

- всплеск невообразимого внимания к проблеме на уровне СМИ, что привело к резкому росту компьютерных вторжений, основанных на методах социальной инженерии;

- карантинные мероприятия, реализующие современные возможности удаленной работы, что изменило устоявшиеся режимы безопасного и устойчивого функционирования систем в Интернете.

Кроме указанного, отмечается рост кибератак на организации здравоохранения и медико-биологические НИИ. Наиболее цитируемый в новостях случай — заражение в середине марта чешской поликлиники компьютерным вирусом-вымогателем. Вместе с тем стоит отметить, что некоторые хакерские группировки придерживаются негласного кодекса не атаковать поликлиники и госпитали (не имеющие существенного бюджета). Еще одной угрозой, связанной с карантинными мероприятиями, является утечка персональных данных субъектов, находящихся на лечении, карантине или самоизоляции. Относительно новым объектом кибератак по компрометации персональных данных называют системы телемедицины, популярные на Западе при домашнем лечении. К иным компьютерным атакам, связанным с тематикой нового коронавируса, можно отнести кибератаки на торговые компании, работающие через Интернет.

Обозначенные угрозы обуславливают потребность в обеспечении безопасности удаленного доступа к ресурсам информационных систем и устойчивости инфраструктуры. Рассмотрим базовые угрозы подробнее.

Атаки социальной инженерии в период пандемии

Кибератаки, основанные на социальной инженерии, зачастую соотносятся с различными, крайне волнующими ситуациями, максимально освещаемыми в СМИ, например, с известиями о девальвации, терроризме, олимпиаде, дне влюбленных и пр. События, связанные с пандемией COVID-19 не являются исключением, особенно при нагнетании обстановки, спекулируемой на здоровье и качестве жизни людей. Сегодня около 88% актуальных новостей в соцсетях посвящены коронавирусу. Негативные эмоции новостной ленты могут быть отягощены разного рода фейками и злоупотреблениями в использовании аппарата математической статистики. Например, в марте, по утверждению NewsGuard, данные о коронавирусе в западных СМИ были завышены в 142 раза в сравнении с официальной статистикой.

Объекты социальных атак при новой пандемии имеют принципиальную особенность, которая состоит в том, что на домашнем карантине режим удаленного доступа (remote mode) конвергируется с семейным карантинным доступом, когда в квартире длительное время самоизолируются члены «космического экипажа» с различным профессиональным уровнем и разной степенью ответственного поведения (например, трудящийся дома госслужащий, сотрудник компании, находящейся в режиме простоя, «продвинутые» студенты, любопытные школьники и настороженные пенсионеры). Для большинства российских семей — это первый такой опыт совместного погружения в киберпространство, а для некоторых сотрудников компаний — это первый опыт удаленной работы.

Неудивительно, что по оценкам ряда специалистов, атаки социальной инженерии, спекулирующие на тему нового коронавируса как «приманки», доминируют беспрецедентным образом. Например, согласно Cynet, с конца февраля 2020 г. число фишинговых атак в Италии возросло аж в три раза! По заявлению CheckPoint, за последние две недели марта число роста кибератак возросло в десять раз. Таким образом, пугающая ситуация в области информационной безопасности явно коррелируется с уровнем биологической безопасности.

Можно выделить социальные атаки криминального (бытового) уровня и уровня киберопераций (государственного или промышленного характера). На бытовом уровне, как известно, кибератаки условно делят на два класса:

- фишинговые атаки, целью которых является нелегальное получение идентификационной и иной приватной информации о человеке;

- финансовое мошенничество, направленное непосредственно на несанкционированное получение денег или доступа к банковских счетам.

Что касается уровня киберопераций и APT-атак, то с тематикой коронавируса в литературе связывают традиционные вредоносные почтовые рассылки, политическую дезинформацию и «троллинг», а также относительно новый вид атаки — установка приложений, направленных на слежку за людьми.

Напомним, что есть несколько разновидностей фишинговых атак, а именно: традиционно использующие интернет-ресурсы (почту, веб-страницы), текстовые/SMS-сообщения (инициирующие активное действие, путем обмана, например, псевдоголосования) и голосовые сообщения (в частности, использующие протокол VoIP).

Приведем примеры популярных типов атак социальной инженерии, связанных с коронавирусной инфекцией COVID-19:

1. Рассылка писем по электронной почте с вредоносным вложением или ссылкой на вредоносную программу/сайт, как правило с целью фишинга или вымогания денег (рис. 2). Источники таких писем обычно маскируются под легитимные, например, под организацию здравоохранения (как правило, под Всемирную организации здравоохранения ООН), руководителя компании, службу ИТ-поддержки (или наоборот, если письмо направлено в службу ИТ-поддержки, то источник маскируется под легитимного пользователя в период карантина), страховую компанию (например, в теле сообщения указывается, что у получателя на момент эпидемии кончилась медицинская страховка), благотворительную некоммерческую компанию, финансовую или торговую компанию (с очень выгодными предложениями в промежуток пандемии), учебный центр, поставщика (как правило, электроники из Китая), налоговую компанию, туристическую или авиакомпанию, биржу труда и т.д. Согласно исследованию TrenMicro, среди социальных атак более 65% составляет именно спам-рассылка.

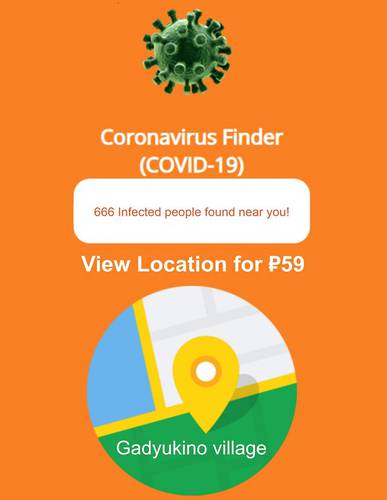

2. Предложения по установке вредоносных приложений, например, карты распространения коронавируса (с указанием вымышленных вирусоносителей рядом с точкой геолокации) — Coronavirus map или Ginp (рис. 3).

3. Посещение фейковых веб-порталов, маскируемых под организации здравоохранения, благотворительные организации, страховые компании, организации, распространяющие противовирусные препараты бесплатно (надо заплатить «только за пересылку») и прочие. Специалисты по безопасности зафиксировали уже вторичную волну появления обманных фишинговых вебсайтов, в название которых входит уже не covid, а производные фразы удаленного доступа — teams или zoom (приложения видеоконференций).

4. Фейковые новости, например, касающиеся района нахождения, срочных сообщений CDC (Минздрава или мэрии), генерации карантинного QR-кода или просто вбросы, паразитирующие на страхе, стрессе и нездоровом любопытстве, например, к теориям глобального заговора (биологических войн, отсева населения, борьбы с изменением климата и разного рода проявлений мракобесия), в конечном счете, ссылающиеся на вредоносные ресурсы. Согласно исследованию британских ученых, при совершении компьютерных атак в 98% случаев используются методы социальной инженерии. Сейчас в Интернете представлено множество ярких примеров тематических атак, в том числе на русском языке.

Удаленный доступ при карантине и самоизоляции

В качестве курьеза можно привести срочное сообщение «Интерфакс», что запланированные на 20 марта плановые учения по обеспечению устойчивости и безопасности работы Интернета в РФ были отменены в связи с мерами профилактики распространения коронавируса. Ситуация с COVID-19 —это исключительная проверка устойчивости и безопасности функционирования мета-сети как в техническом, так и в организационном плане. Надеемся, что полученные уроки будут усвоены ИТ-сообществом.

С точки зрения информационной безопасности (доступности, целостности и конфиденциальности) компьютерных систем в период карантина и самоизоляции, следует указать на две проблемы:

- бесперебойная работа в случае пиковой нагрузки на сеть Интернет;

- массовый удаленный доступ к корпоративной сети.

Угрозы бесперебойной работы в пору пандемии

Бесперебойная дистанционная работа в период пиковых нагрузок зависит от множества технических факторов: пропускной способности канала домашней сети, пропускной способности интернет-канала, соответственных возможностей серверного оборудования (и его программного обеспечения и информационных хранилищ) на случай массового роста числа запросов. Например, в дни карантина значительно возросли потребности в облачных сервисах, к чему не все провайдеры в мире оказались готовы. В России особенно актуально данный вопрос встал относительно облачных хранилищ государственных информационных систем, имеющих строгие нормативные требования.

Заметим, что вопросы устойчивого функционирования интернет-сети в условиях пиковых нагрузок не новы. Большинство провайдеров (в зависимости от плана экономии) закладывают резерв

на случай перегрузок, а по достижению заданной точки (например, 60% по американским меркам), инициируют модернизацию. К сожалению, в нашей стране имеется зависимость от поставщиков импортной электроники и высокотехнологичных программных решений, что, однако, решается. То же самое можно сказать про готовность ряда интернет-порталов, в первую очередь информационных систем общего пользования, которые подлежат обязательной оценке соответствия.

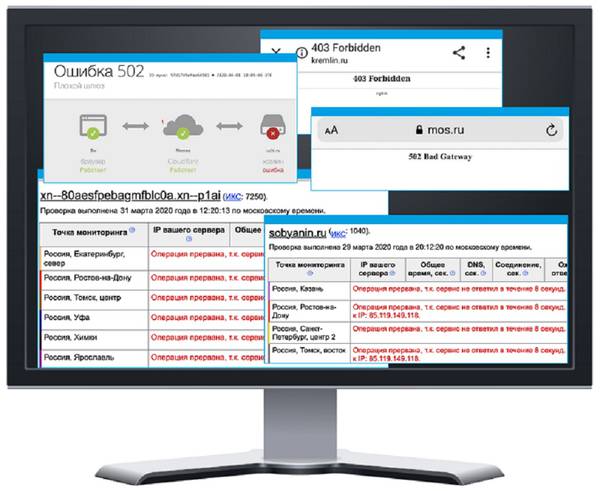

Вспышка нового коронавируса создала беспрецедентные лавинные нагрузки, которые приводили к кратковременным сбоям. На рис. 4 приведены единичные (не стоит этим спекулировать) факты недоступности государственных информационных систем общего пользования, как-то: kremlin.ru, mos.ru, стопкоронавирус.рф и sobyanin.ru в момент первичных срочных сообщений по ТВ, а также периодическое зависания любимого всеми школьниками портала домашних заданий — uchi.ru.

На рис. 5 проиллюстрированы примеры динамики отдельных сбоев провайдеров услуг в сети интернет.

Данные перегрузки оказались повсеместны в мировой практике. С момента карантинных мероприятий многие зарубежные сетевые провайдеры заявили о повышении объемов трафика на треть, а некоторые даже в два раза. Подобные проблемы возникли и с сетевыми приложениями. Например, в Китае в феврале использование видеоконференций возросло в 22 раза по сравнению с прошлым годом. Весомую долю в интернет-коллапс внесли запертые дома школьники: игровая сеть Steam известила о 20,3 млн геймеров, вошедших в систему одновременно, а игровая сеть Microsoft Xbox Live при старте школьных «карантикул» на какое-то время «завещала долго жить». Чтобы выровнять ситуацию в Европе комиссар ЕС Тьерри Бретон призвал решительно блокировать потоки видео высокой четкости. К слову, известный российский депутат предложил еще и приоритизировать отечественный трафик относительно мирового.

Безопасность удаленного доступа в период домашней изоляции

Проблемы безопасности удалённого доступа в момент пандемии нового коронавируса COVID-19 определены объективными и субъективными причинами. С одной стороны, домашняя точка доступа в интернет по умолчанию менее сложная в плане безопасности, с другой стороны, переход был неожиданным и резким.

В настоящее время известно множество отечественных решений в области информационной безопасности и международных рекомендаций (например, [3]) по организации безопасного удаленного доступа. Кратко перечислим контрмеры в порядке подсистем безопасности: установление устойчивой, желательно многофакторной аутентификации; разграничение доступа к домашнему (BYOD) компьютеру (если такое допускается политикой безопасности организации); использование только защищенной корпоративной почты и доверенного облака; организация доверенного канала связи, типа, VPN; наличие антивируса, усиленного персональным межсетевым экраном и IDS; обеспечение режима шифрования на диске (на случай физической потери); контроль внешних носителей; наличие лицензионного программного обеспечения, обеспечение обновлений и контроль наличия уязвимостей в системе; контроль физического доступа и сохранности; наличие системы резервного копирования и восстановления; использование средств гарантированного стирания информации и пр. Наиболее важным считается обучение и информирование пользователей о фишинг-угрозах и контрмерах при удаленном трудовом процессе, особенно при проведении рабочих видеоконференций.

Что касается корпоративной сети, допускающей удаленную работу, то здесь усиления защиты информации имеют более системный вид, затрагивающий технический сегмент (например, развертывание подсистем мониторинга и управления класса SIEM, построение внутреннего SOC и масштабирование DLP-решений), решение организационных вопросов (внедрение подсистемы менеджмента безопасной дистанционной работы, безопасного тайм-менеджмента и пр.), обучение сотрудников и контроль их поведения. Эти вопросы хорошо освещены в литературе и на интернет-ресурсах.

Выводы

Во время вспышки новой коронавирусной инфекции COVID-19 весь ИТ-мир столкнулся с уникальным вызовом в области информационной безопасности, а учет опыта защищенной работы в компьютерных сетях в период пандемии имеет неоценимое значение в организационном и техническом плане.

Что касается России, то на самом начальном этапе карантинных мероприятий уже можно констатировать, что, несмотря на инциденты и недостатки, проблемная ситуация (к безусловной чести отечественных ИТ/ИБ-служб) не привела к какому бы то ни было национальному краху в Рунет, однако психологически продолжает держать в напряжении. Впрочем, ситуация с отдаленными районами самой большой страны в мире еще мало изучена.

В стратегическом плане статистика всплеска кибератак в области социальной инженерии и массовое внедрение дистанционных рабочих мест обусловливает необходимость и в совершенствовании нормативно-методической базы защищенного удаленного доступа, в первую очередь для информационных систем, подлежащих защите в соответствии с российским законодательством. Весьма своевременными следует назвать письма ФСТЭК России и НКЦКИ [1, 2].

Нарушения доступности информационных систем общего пользования в момент данного кризиса (с учетом цифровизации экономики страны) обозначили потребности в дальнейшем улучшении национальных высокоустойчивых архитектур, высокотехнологичных программных систем и перспективных средств защиты информации. Отдельное государственное решение, видимо, потребуется для развития регионов страны со слабым интернет-покрытием.

Можно философски предположить, что после распространения коронавируса COVID-19 мир уже не будет, каким он был. Очевидно, что идея «новой реальности» (дистанционной работы и обучения) начала массовую апробацию, и она найдет свою нишу в современном технологическом укладе нашей страны. Постанализ указанной ситуации подчеркнет критическую приоритетность

создания информационных технологий нового поколения в современную эпоху IV промышленной революции в нашей стране.

Источники

1. Об угрозах безопасности информации, связанных с пандемией коронавируса (COVID-19.). НКЦКИ, 2020. - ALRT-20200320.1 (20 марта 2020 г.) – 4 с. URL: https://safe-surf.ru/upload/ALRT/ALRT-20200320.1.pdf

2. Рекомендации по обеспечению безопасности объектов критической информационной инфраструктуры при реализации дистанционного режима исполнения должностных обязанностей работниками субъектов критической информационной инфраструктуры. ФСТЭК России, 2020. - Письмо ФСТЭК России от 20 марта 2020 г. N 240/84/389 - 3 с. - URL: https://fstec.ru/component/attachments/download/2711

3. Souppaya M., Scarfone K. Guide to Enterprise Telework, Remote Access, and Bring Your Own Device (BYOD) Security. NIST, 2016. - NIST Special Publication 800-46. Revision 2 (July 2016). – 43 p. URL: http://dx.doi.org/10.6028/NIST.SP.800-46r2.